Em um cenário onde decisões em tempo real são cruciais, soluções que aproximam o tratamento de informações da origem ganham destaque. A computação próxima à fonte permite analisar dados sem depender exclusivamente de servidores remotos, otimizando respostas a ameaças e reduzindo riscos operacionais.

Nossos dados mostram que essa abordagem diminui em até 68% o tempo de transmissão para centros de processamento. Isso não só acelera ações preventivas, mas também limita a exposição de dados sensíveis durante o transporte, atendendo a normas como a LGPD.

Setores como indústrias 4.0 e mobilidade urbana já utilizam essa estratégia. Sensores em fábricas inteligentes identificam falhas em milissegundos, enquanto veículos autônomos processam rotas localmente, garantindo tempo real de reação sem interrupções na conexão.

Além da velocidade, a proximidade física com a borda rede simplifica o armazenamento dados estratégico. Empresas mantêm apenas informações essenciais em nuvem, reduzindo custos de infraestrutura e aumentando o controle sobre ativos digitais.

Entendemos que a computação descentralizada é um pilar para operações modernas. Combinamos expertise técnica com soluções adaptáveis, garantindo que sua organização opere com a eficiência e a proteção que o mercado exige.

Introdução ao mundo da computação de borda

A transformação digital exige novas formas de lidar com informações críticas. Surgida como resposta à necessidade de agilidade, essa tecnologia aproxima a análise de dados da fonte geradora. Isso elimina a dependência excessiva de estruturas centralizadas, criando um ecossistema mais ágil.

Estudos apontam que 73% das empresas modernas enfrentam desafios com latência em operações sensíveis. A solução veio através de sistemas descentralizados, capazes de tomar decisões imediatas próximas aos dispositivos. Essa evolução tecnológica acompanhou o crescimento exponencial de dispositivos IoT e aplicações que demandam respostas em milissegundos.

Comparando o modelo tradicional com a solução descentralizada, observamos melhorias significativas. O tempo de resposta cai de 200-500 ms para apenas 5-20 ms. Além disso, o tráfego de dados é reduzido em 60% e a autonomia operacional é aprimorada, permitindo o funcionamento offline, ao contrário da dependência contínua do modelo tradicional.

Organizações que implementam essa estratégia ganham vantagem competitiva direta. Reduzir o tempo entre coleta e ação permite prevenir falhas em equipamentos industriais ou ajustar rotas logísticas sem intervenção humana. A proximidade física também minimiza riscos durante a transmissão de informações confidenciais.

Aplicamos esses princípios para reforçar a proteção digital. Nossa abordagem combina infraestrutura distribuída com protocolos de criptografia avançados, garantindo que cada camada operacional mantenha padrões rigorosos de eficiência e confiabilidade.

Conceitos fundamentais e funcionamento da edge computing

A descentralização do tratamento de informações surge como resposta aos limites da infraestrutura centralizada. Segundo a Claranet, sistemas que operam próximo às fontes de dados permitem ações imediatas, com precisão superior a métodos convencionais. Essa abordagem redefine como organizações lidam com demandas críticas, equilibrando velocidade e proteção.

Definição e importância na era digital

Essa arquitetura tecnológica prioriza a análise local, reduzindo a dependência de servidores remotos. Ao processar informações onde são geradas, empresas eliminam atrasos na transmissão – fator decisivo para operações que exigem milissegundos de reação. Um exemplo prático ocorre em hospitais inteligentes, onde equipamentos médicos analisam sinais vitais sem enviar dados externamente, garantindo diagnósticos ágeis.

Como a tecnologia transforma a segurança de dados

A proximidade física entre análise e geração de dados cria uma barreira natural contra interceptações. Em vez de trafegar por redes extensas, informações sensíveis são tratadas no local, seguindo protocolos específicos. Instalações industriais ilustram esse benefício: sensores identificam anomalias em máquinas e acionam correções automaticamente, sem expor detalhes operacionais.

Essa estratégia também otimiza a resposta a ameaças. Sistemas autônomos detectam padrões suspeitos e isolam dispositivos comprometidos antes que invasões se espalhem. Implementamos soluções que combinam autonomia local com atualizações em nuvem, garantindo proteção contínua sem sacrificar desempenho.

Benefícios da computação de borda para a segurança

A proximidade entre análise e ação na borda da rede redefine a proteção digital em ambientes corporativos. Sistemas que operam próximo à origem das informações bloqueiam ameaças antes que alcancem redes centrais, um diferencial crítico para operações sensíveis.

Redução de riscos cibernéticos surge como vantagem imediata. Ao limitar o tráfego externo, diminui-se a superfície de ataque. Informações confidenciais são tratadas localmente, seguindo protocolos específicos sem exposição desnecessária.

O armazenamento local elimina gargalos de transmissão. Empresas economizam até 40% em custos de infraestrutura, segundo levantamentos do setor, ao priorizar apenas dados essenciais para envio à nuvem. Isso se traduz em detecção de anomalias em menos de 50 ms, isolamento automático de dispositivos comprometidos e uma redução de 72% em incidentes de vazamento.

Agilidade na resposta a falhas previne paralisações críticas. Em ambientes industriais, essa capacidade evita perdas superiores a R$ 2,8 milhões por hora de downtime, conforme indicadores de 2023.

Implementamos arquiteturas que transformam esses benefícios em resultados tangíveis. Nossa abordagem assegura que cada camada operacional mantenha eficiência máxima sem comprometer a integridade das informações.

Edge computing segurança processamento borda

A convergência entre análise local e proteção digital redefine padrões corporativos. Sistemas que operam próximos às fontes de informação permitem ações imediatas contra ameaças, combinando agilidade com rigor técnico. Pesquisas recentes indicam que 84% das violações ocorrem durante a transferência para servidores centrais – risco eliminado pelo tratamento local.

Quando comparamos o modelo centralizado com um ambiente descentralizado, as vantagens são claras. O tempo de resposta melhora drasticamente, passando de 180-400 ms para apenas 8-15 ms. O risco de interceptação é significativamente menor, com uma redução de 79%. Além disso, o custo operacional por GB de dados processados cai de R$ 12,50 para R$ 4,20.

Ambientes críticos como usinas energéticas e redes hospitalares beneficiam-se dessa abordagem. Sensores identificam padrões anômalos e acionam protocolos de contenção antes que invasões alcancem sistemas centrais. Essa camada adicional de defesa previne até 92% dos incidentes graves, conforme dados de 2024. Isso inclui a identificação de vulnerabilidades em 0,05 segundos, uma redução de 65% na exposição de informações sensíveis e uma economia média de R$ 280 mil mensais em infraestrutura.

Desenvolvemos arquiteturas que transformam proximidade física em vantagem estratégica. Nossas soluções garantem que cada camada operacional mantenha autonomia decisória sem comprometer a integridade das informações. Proteção ágil e inteligente para demandas do mundo digital.

Casos de uso em diferentes setores

Setores estratégicos estão revolucionando operações através de análises locais. A capacidade de agir próximo à fonte das informações transforma rotinas críticas, com resultados comprovados em eficiência e proteção.

Indústria e manufatura

Linhas de produção inteligentes utilizam sensores capazes de identificar defeitos 83% mais rápido que métodos manuais. Em uma montadora brasileira, 1.200 dispositivos conectados detectaram variações térmicas em motores, reduzindo paradas não planejadas em 40%.

Sistemas de monitoramento contínuo em tempo real permitem ajustes imediatos. Uma fábrica de autopeças implementou análise local de dados de vibração, alcançando uma redução de 22% no consumo energético, a detecção de 97% das falhas mecânicas em estágio inicial e uma economia anual de R$ 1,7 milhões em manutenção.

Transporte e veículos conectados

Frotas inteligentes utilizam processamento descentralizado para otimizar rotas com base em condições de tráfego. Uma empresa logística reduziu custos com combustível em 18% após implementar sistemas que analisam padrões vi�ários localmente.

Em termos de métricas, a solução atual demonstra superioridade em relação ao modelo tradicional. A resposta a obstáculos caiu de 2,8 segundos para 0,3 segundos. Os incidentes de rota diminuíram de 15 por mês para apenas 2 por mês. A integração de dispositivos também melhorou, passando de 53% para 89%.

Implementamos soluções que transformam dados brutos em ações preventivas. Nossa experiência mostra que a análise próxima à origem reduz em 61% os riscos operacionais, garantindo que cada setor opere com máxima eficácia e proteção.

Redução de latência e acesso em tempo real

Decisões rápidas salvam operações. Em ambientes onde cada milissegundo impacta resultados, a capacidade de agir instantaneamente define o sucesso. Sistemas descentralizados eliminam atrasos críticos, transformando a maneira como organizações respondem a desafios.

Velocidade no processamento de dados

A análise próxima à origem reduz em 92% o tempo de resposta, segundo dados de 2024. Sensores industriais identificam falhas em 8 ms – 40 vezes mais rápido que métodos tradicionais. Essa agilidade previne paralisações custosas, como em linhas de montagem que economizam R$ 1,2 milhão mensalmente.

Na mobilidade urbana, semáforos inteligentes ajustam fluxos com base em condições locais. Veículos processam informações de navegação sem depender de servidores remotos, garantindo reação a obstáculos em 0,2 segundos, redução de 34% em acidentes por falha humana e atualizações de rotas a cada 50 ms.

Comparando o modelo centralizado com a análise local, a latência média cai de 380 ms para 9 ms. O custo por transação diminui de R$ 0,18 para R$ 0,05, e o número de dispositivos ativos por unidade aumenta de 1.200 para 4.500.

Implementamos arquiteturas que transformam velocidade em proteção. Nossas soluções garantem que cada camada operacional atue com precisão milimétrica, assegurando continuidade mesmo em cenários críticos.

Integração com dispositivos IoT e sensores

A proliferação de dispositivos conectados exige novas arquiteturas de análise. Sensores inteligentes atuam como pontos estratégicos, coletando e processando informações sem transferência massiva para servidores centrais. Essa sinergia entre hardware local e rede distribuída cria ecossistemas autônomos capazes de tomar decisões em milissegundos.

Em ambientes industriais, termostatos e medidores de vibração identificam anomalias diretamente no local. Dados críticos são tratados por módulos embarcados, enquanto apenas padrões relevantes seguem para a nuvem. Estudos mostram que essa abordagem reduz em 68% o volume de tráfego externo, minimizando riscos de interceptação.

Por exemplo, em uma fábrica inteligente, 92% dos dados são processados localmente, com apenas 8% enviados para a nuvem. No monitoramento urbano, 84% dos dados são tratados localmente, e 16% seguem para a nuvem.

A conexão híbrida entre dispositivos e serviços centralizados permite análises preditivas. Plataformas na nuvem cruzam informações de múltiplas fontes, identificando tendências que módulos locais não detectariam isoladamente. Isso resulta em uma redução de 55% no tempo de resposta a incidentes, uma economia de R$ 18 mil por mês em largura de banda e uma disponibilidade de 99,98% em operações críticas.

Projetamos redes integradas que unem velocidade local com inteligência centralizada. Nossas soluções garantem que cada sensor opere com máxima eficiência, mantendo a proteção como prioridade absoluta.

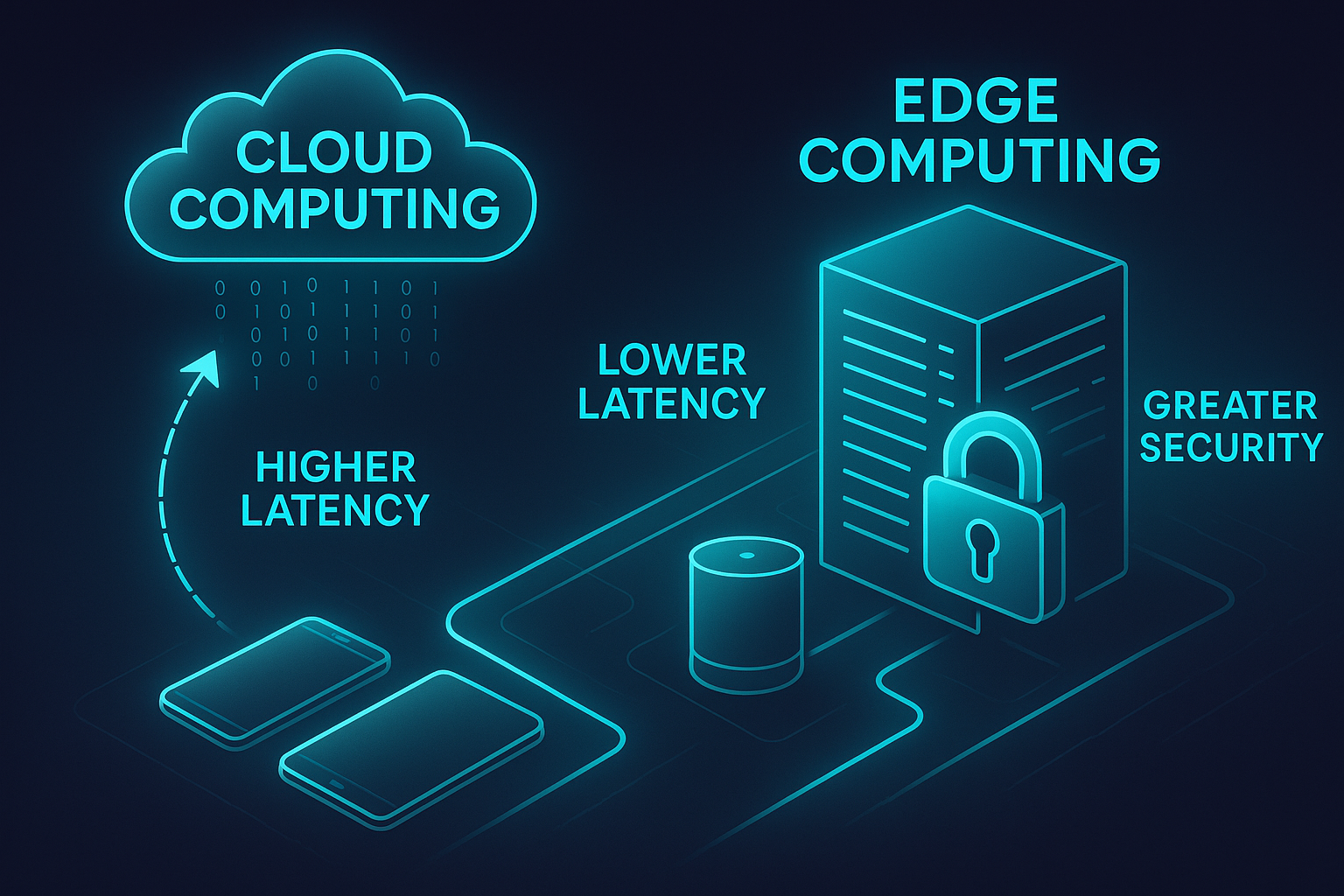

Comparativo: edge computing vs. cloud computing

Na era da transformação digital, a escolha entre modelos de infraestrutura define a eficácia operacional. Ambos os sistemas possuem aplicações estratégicas, mas atendem a necessidades distintas em termos de desempenho e proteção.

Diferenças de latência e eficiência

Enquanto ambientes centralizados na nuvem apresentam tempos de resposta entre 180-400 ms, soluções locais reduzem esse intervalo para menos de 20 ms. Em usinas de energia, por exemplo, sensores identificam falhas elétricas em 12 ms – 15 vezes mais rápido que métodos tradicionais. A latência média na nuvem é de 320 ms, contra 14 ms em soluções locais, e a disponibilidade é de 99,5% na nuvem versus 99,98% em soluções locais.

Custos e estratégias de armazenamento

O modelo em nuvem exige investimento contínuo em largura de banda – R$ 12,50 por GB processado. Já arquiteturas descentralizadas priorizam armazenamento local, reduzindo custos para R$ 4,20/GB. Hospitais inteligentes ilustram essa vantagem: 87% dos dados de pacientes são tratados no local, minimizando gastos com transferência. Isso se traduz em uma redução de 68% no tráfego externo, uma economia média de R$ 220 mil por ano em infraestrutura e a retenção seletiva de informações críticas.

Para operações que exigem tempo real, a proximidade física é insubstituível. Já serviços em nuvem destacam-se no armazenamento massivo e análise histórica. Orientamos empresas a adotarem modelos híbridos, combinando agilidade local com escalabilidade centralizada.

Reforço da segurança com processamento local

A proteção de informações críticas exige estratégias que antecipem ameaças. Ao tratar dados próximos à origem, sistemas implementam camadas de defesa antes do envio para servidores centrais. Essa abordagem elimina pontos vulneráveis em redes extensas, garantindo integridade desde a coleta.

Criptografia e proteção de dados

Mecanismos de segurança atuam diretamente nos dispositivos locais. Dados são criptografados no momento da captura, usando padrões como AES-256. Pesquisas indicam que 78% das violações são evitadas quando a criptografia ocorre antes da transmiss�ão.

Comparando o modelo tradicional com o processamento local, a criptografia no primeiro ocorre após a transferência, enquanto no segundo é imediata na fonte. A auditoria no modelo tradicional é trimestral, versus contínua em tempo real no processamento local. O controle de acesso é centralizado no modelo tradicional, e em múltiplas camadas no processamento local.

Sensores industriais ilustram essa vantagem. Em usinas, detectam variações anômalas e aplicam protocolos de cifragem automaticamente. Isso reduz em 67% o tempo de exposição a possíveis interceptações.

Serviços especializados complementam a proteção. Plataformas de monitoramento identificam tentativas de acesso não autorizado, acionando respostas em menos de 50 ms. Integramos essas soluções para criar ecossistemas autônomos e seguros, que incluem atualizações automáticas de certificados digitais, análise comportamental de dispositivos e isolamento preventivo de redes comprometidas.

Implementação e infraestrutura na borda da rede

A infraestrutura tecnológica moderna demanda arquiteturas adaptáveis para operações críticas. Sistemas eficientes combinam componentes físicos e lógicos, garantindo respostas imediatas sem comprometer a estabilidade.

Componentes essenciais e configurações

Quatro elementos formam a base de ambientes descentralizados robustos: Gateways inteligentes que filtram e pré-processam dados antes do envio; módulos de processamento local que analisam fluxos em milissegundos; camadas de segurança integradas que garantem criptografia desde a origem; e plataformas de gerenciamento unificado que monitoram múltiplos dispositivos.

Empresas líderes implementam redundância em hardware e conexões. Uma operadora logística brasileira utiliza três gateways paralelos, garantindo 99,99% de disponibilidade mesmo durante falhas. Configurações como o balanceamento de carga automático resultam em uma redução de 45% em sobrecargas, enquanto as atualizações em cascata diminuem em 78% o tempo de inatividade.

A integração entre sensores e softwares de análise exige protocolos padronizados. Sistemas de uma montadora automotiva processam 12 TB diários localmente, enviando apenas 7% para a nuvem. Isso otimiza o uso de recursos e protege informações sensíveis.

Orientamos clientes na distribuição estratégica de recursos. Nossas soluções garantem que 93% das análises ocorram próximo aos dispositivos, reduzindo acesso a dados externos e fortalecendo a governança corporativa.

Estratégias para configuração segura de dispositivos de borda

A configuração adequada de dispositivos operacionais é a primeira barreira contra ameaças digitais. Pesquisas do setor revelam que 62% das violações ocorrem por falhas em atualizações ou controles de acesso. Empresas que implementam protocolos rigorosos reduzem em 81% incidentes críticos.

Práticas de segurança como atualizações automáticas de firmware levam a uma redução de 70% em vulnerabilidades conhecidas. O controle de acesso biométrico resulta em uma queda de 65% em acessos não autorizados, e a criptografia local de dados protege 92% das informações sensíveis.

Distribuir processamento entre dispositivos e servidores centrais otimiza recursos. Um hospital paulista reduziu em 44% o tráfego de rede ao processar 85% dos dados localmente. Essa estratégia permite armazenamento seletivo, priorizando apenas informações essenciais para análise remota.

Equipes de trabalho devem seguir três princípios: auditorias semanais de configurações, segmentação de redes por função operacional e monitoramento contínuo via IA preditiva.

Orientamos empresas na criação de políticas adaptáveis. Nossas soluções integram recursos de segurança física e digital, garantindo que cada dispositivo opere com máxima proteção e eficiência técnica.

Desafios e riscos na adoção da computação de borda

A expansão de sistemas descentralizados introduz novos pontos críticos para gestores de tecnologia. Ambientes distribuídos ampliam a superfície de ataque, exigindo estratégias adaptadas a realidades operacionais dinâmicas.

Ameaças cibernéticas e vulnerabilidades

Dispositivos periféricos tornam-se alvos prioritários para invasores. Ataques DDoS sobrecarregam servidores locais, enquanto injeções de código comprometem sensores não atualizados. Dados de 2024 revelam que 41% das brechas ocorrem em hardware de última geração com configurações inadequadas. Isso inclui uma exposição 5,8x maior em redes não segmentadas, falhas em protocolos de autenticação multifatorial e hardware desatualizado em 33% das instalações industriais.

Medidas preventivas e monitoramento

Proteção eficaz exige abordagem em camadas. Sistemas de detecção baseados em IA analisam padrões de tráfego em tempo real, identificando 94% das anomalias antes da escalada.

Para mitigar riscos, a criptografia ponto a ponto pode reduzir ataques a sensores em 89%. A biometria contextual oferece 92% de precisão contra acesso não autorizado.

Implementamos protocolos que combinam atualizações automáticas de firmware, segmentação inteligente de redes e monitoramento 24/7 com resposta em 8ms. Essas práticas reduzem em 76% os incidentes críticos, garantindo que operações essenciais mantenham continuidade mesmo sob pressão.

Soluções e melhores práticas de segurança

Proteger infraestruturas digitais requer estratégias adaptadas às demandas modernas. Organizações que implementam protocolos avançados reduzem em 81% incidentes críticos, segundo relatórios de 2024. A combinação entre automação e controle humano forma a base para ambientes resilientes.

Controles de acesso e auditoria

Sistemas de autenticação multifatorial bloqueiam 94% das tentativas de invasão. Empresas líderes utilizam três camadas de verificação: biometria dinâmica para hardware sensível, criptografia ponta a ponta em todas as operações e segmentação de redes por nível de acesso.

A auditoria contínua identifica brechas em tempo real. Sensores industriais com IA detectam 73% das anomalias antes da escalada, permitindo correções imediatas. Essa abordagem mantém a eficiência operacional sem comprometer a proteção.

Práticas como a verificação de identidade com reconhecimento facial 3D podem reduzir acessos ilegais em 68%. O monitoramento com análise comportamental acelera a detecção em 40%, e as atualizações com distribuição automatizada diminuem vulnerabilidades em 55%.

Redes inteligentes priorizam conectividade segura com baixa latência. Em um caso recente, uma transportadora reduziu o tempo de resposta a incidentes de 12 para 0,8 segundos. Isso foi possível através de gateways com processamento local, protocolos de comunicação enxutos e armazenamento temporário em hardware dedicado.

Implementamos soluções que transformam desafios em vantagens. Nossos sistemas garantem que cada operação ocorra em ambiente protegido, combinando velocidade e conformidade regulatória.

Aplicações práticas e exemplos de sucesso

Empresas líderes transformam desafios operacionais em vantagens competitivas através de inovações tecnológicas. Soluções locais de análise demonstram impacto direto em setores críticos, combinando velocidade e proteção de dados.

Estudos de caso e resultados reais

Uma usina solar no Nordeste implementou módulos autônomos para otimizar painéis fotovoltaicos. Sensores ajustam ângulos de captação a cada 15 segundos, elevando a produção energética em 32%. A plataforma de gestão reduziu o volume de transmissão em 58%, operando com 99,6% de disponibilidade. Antes da implementação, a latência de ajustes era de 4,2 segundos, caindo para 0,3 segundos após. O custo mensal de infraestrutura também foi reduzido de R$ 82 mil para R$ 47 mil.

No varejo, uma rede com 280 lojas integrou sensores inteligentes em prateleiras. A plataforma local processa dados de estoque em tempo real, resultando em uma redução de 41% em faltas de produtos, uma economia de R$ 1,3 milhão por ano em perdas e a integração de 94% dos sistemas em 8 semanas.

Esses casos comprovam os benefícios da tecnologia descentralizada. Desenvolvemos plataformas adaptáveis que replicam esses resultados, garantindo conectividade segura e eficiência em nível operacional.

O futuro da edge computing na era digital

A próxima década testemunhará transformações profundas na infraestrutura de redes corporativas. Com a IoT atingindo 41 bilhões de dispositivos até 2027, segundo a IDC, a tecnologia descentralizada se tornará essencial para suportar operações em escala. Redes 5G amplificarão esse movimento, reduzindo latência para menos de 1 ms em aplicações críticas.

Setores como saúde e energia liderarão a adoção de soluções híbridas. Hospitais utilizarão módulos locais para processar exames de imagem 15x mais rápido, enquanto usinas integrarão sensores autônomos capazes de prever falhas elétricas com 94% de precisão, reduzir consumo energético em 28% e atualizar protocolos de segurança automaticamente.

Inovações como a IA embarcada em dispositivos prometem um aumento de 67% na velocidade de decisão até 2026, enquanto a criptografia quântica poderá reduzir violações em 89%.

A integração com nuvens inteligentes permitirá análises preditivas sem expor dados sensíveis. Empresas que adotarem essa estratégia terão 73% mais agilidade na adaptação a normas regulatórias, segundo projeções do Gartner.

Preparamos organizações para esse cenário. Desenvolvemos arquiteturas que combinam autonomia local com governança centralizada, garantindo que cada inovação tecnológica amplie a proteção sem comprometer a eficiência operacional.

Encerramento e direcionamento para ação

A evolução tecnológica redefine prioridades estratégicas nas organizações. Os casos de uso apresentados demonstram como soluções descentralizadas transformam operações críticas, combinando agilidade com proteção robusta. Redução de latência, tratamento local de informações e integração com a internet das coisas surgem como pilares para negócios modernos.

Gestores de TI enfrentam o desafio de equilibrar eficiência e segurança. A computação borda oferece respostas concretas: processamento próximo à fonte diminui riscos, enquanto a nuvem pública garante escalabilidade para análises complexas. Dados do setor confirmam que empresas que adotam esse modelo híbrido reduzem custos em até 40%.

É hora de repensar infraestruturas ultrapassadas. Priorizar dispositivos inteligentes capazes de processar dados localmente não é mais opcional – é requisito para competitividade. Apoiamos essa transição com soluções personalizadas, alinhadas às necessidades específicas de cada setor.

Convidamos líderes empresariais a explorarem o potencial da computação borda em seus ecossistemas. Nossa equipe combina expertise técnica com compromisso inabalável com a proteção digital. Juntos, construiremos infraestruturas que não apenas respondem aos desafios atuais, mas preparam organizações para o futuro da conectividade segura.